El modelo de lenguaje grande GPT-4 de OpenAI puede explotar vulnerabilidades del mundo real sin intervención humana, según un nuevo estudio realizado por investigadores de la Universidad de Illinois en Urbana-Champaign. Otros modelos de código abierto, incluidos GPT-3.5 y escáneres de vulnerabilidad, no pueden hacer esto. Un gran agente de modelo de lenguaje (un sistema avanzado basado en un LLM que puede tomar acciones a través de herramientas, razonamiento, autorreflexión y más) que se ejecuta en GPT-4 explotó con éxito el 87% de las vulnerabilidades de «un día» cuando se le proporcionó su Instituto Nacional. de Normas y descripción de Tecnología. Las vulnerabilidades de un día son aquellas que se han divulgado públicamente pero aún no se han solucionado, por lo que todavía están abiertas a la explotación. «A medida que los LLM se han vuelto cada vez más poderosos, también lo han hecho las capacidades de los agentes de LLM», escribieron los investigadores en la preimpresión de arXiv. También especularon que el fracaso comparativo de los otros modelos se debe a que son «mucho peores en el uso de herramientas» que GPT-4. Los hallazgos muestran que GPT-4 tiene una «capacidad emergente» de detectar y explotar de forma autónoma vulnerabilidades de un día que los escáneres podrían pasar por alto. Daniel Kang, profesor asistente de la UIUC y autor del estudio, espera que los resultados de su investigación se utilicen en el entorno defensivo; sin embargo, es consciente de que esta capacidad podría presentar un modo de ataque emergente para los ciberdelincuentes. Le dijo a TechRepublic en un correo electrónico: “Sospecharía que esto reduciría las barreras para explotar las vulnerabilidades de un día cuando los costos de LLM bajen. Anteriormente, este era un proceso manual. Si los LLM se vuelven lo suficientemente baratos, este proceso probablemente se automatizará más”. ¿Qué éxito tiene GPT-4 en la detección y explotación de vulnerabilidades de forma autónoma? GPT-4 puede explotar de forma autónoma vulnerabilidades de un día El agente GPT-4 pudo explotar de forma autónoma vulnerabilidades web y no web de un día, incluso aquellas que se publicaron en la base de datos de vulnerabilidades y exposiciones comunes después de la fecha límite de conocimiento del modelo en noviembre. 26 de enero de 2023, demostrando sus impresionantes capacidades. «En nuestros experimentos anteriores, descubrimos que GPT-4 es excelente para planificar y seguir un plan, por lo que no nos sorprendió», dijo Kang a TechRepublic. VER: Hoja de referencia de GPT-4: ¿Qué es GPT-4 y de qué es capaz? El agente GPT-4 de Kang tenía acceso a Internet y, por lo tanto, a cualquier información disponible públicamente sobre cómo podría explotarse. Sin embargo, explicó que, sin una IA avanzada, la información no sería suficiente para dirigir a un agente a través de una explotación exitosa. «Usamos ‘autónomo’ en el sentido de que GPT-4 es capaz de elaborar un plan para explotar una vulnerabilidad», dijo a TechRepublic. “Muchas vulnerabilidades del mundo real, como ACIDRain, que causó más de 50 millones de dólares en pérdidas en el mundo real, tienen información en línea. Sin embargo, explotarlos no es trivial y, para un ser humano, requiere ciertos conocimientos de informática”. De las 15 vulnerabilidades de un día que se le presentaron al agente GPT-4, sólo dos no pudieron ser explotadas: Iris XSS y Hertzbeat RCE. Los autores especularon que esto se debía a que la aplicación web Iris es particularmente difícil de navegar y la descripción de Hertzbeat RCE está en chino, lo que podría ser más difícil de interpretar cuando el mensaje está en inglés. GPT-4 no puede explotar de forma autónoma las vulnerabilidades de día cero. Si bien el agente GPT-4 tuvo una tasa de éxito fenomenal del 87% con acceso a las descripciones de vulnerabilidades, la cifra se redujo a solo el 7% cuando no lo hizo, lo que demuestra que actualmente no es capaz. de explotar vulnerabilidades de «día cero». Los investigadores escribieron que este resultado demuestra cómo el LLM es «mucho más capaz de explotar vulnerabilidades que de encontrarlas». Es más barato usar GPT-4 para explotar vulnerabilidades que un hacker humano. Los investigadores determinaron que el costo promedio de una explotación exitosa de GPT-4 es de $8,80 por vulnerabilidad, mientras que emplear un probador de penetración humano sería de aproximadamente $25 por vulnerabilidad si les tomara la mitad. una hora. Si bien el agente LLM ya es 2,8 veces más barato que la mano de obra humana, los investigadores esperan que los costos de funcionamiento asociados de GPT-4 caigan aún más, ya que GPT-3.5 se ha vuelto tres veces más barato en solo un año. «Los agentes LLM también son trivialmente escalables, en contraste con el trabajo humano», escribieron los investigadores. GPT-4 toma muchas acciones para explotar de forma autónoma una vulnerabilidad. Otros hallazgos incluyeron que un número significativo de vulnerabilidades requirió muchas acciones para explotar, algunas hasta 100. Sorprendentemente, el número promedio de acciones tomadas cuando el agente tuvo acceso a las descripciones y cuando No solo difirió marginalmente, y GPT-4 en realidad dio menos pasos en la última configuración de día cero. Kang especuló a TechRepublic: «Creo que sin la descripción CVE, GPT-4 se rinde más fácilmente porque no sabe qué camino tomar». Más cobertura de IA de lectura obligada ¿Cómo se probaron las capacidades de explotación de vulnerabilidades de los LLM? Los investigadores primero recopilaron un conjunto de datos de referencia de 15 vulnerabilidades de software del mundo real de un día de la base de datos CVE y artículos académicos. Estas vulnerabilidades reproducibles de código abierto consistían en vulnerabilidades de sitios web, vulnerabilidades de contenedores y paquetes de Python vulnerables, y más de la mitad se clasificaron como de gravedad «alta» o «crítica». Lista de las 15 vulnerabilidades proporcionadas al agente LLM y sus descripciones. Imagen: Fang R et al. A continuación, desarrollaron un agente LLM basado en el marco de automatización ReAct, lo que significa que podría razonar sobre su siguiente acción, construir un comando de acción, ejecutarlo con la herramienta adecuada y repetirlo en un bucle interactivo. Los desarrolladores solo necesitaron escribir 91 líneas de código para crear su agente, lo que demuestra lo sencillo que es implementarlo. Diagrama del sistema del agente LLM. Imagen: Fang R et al. El modelo de lenguaje base podría alternarse entre GPT-4 y estos otros LLM de código abierto: GPT-3.5. OpenHermes-2.5-Mistral-7B. Charla Llama-2 (70B). Charla LLaMA-2 (13B). Charla LLaMA-2 (7B). Instrucción Mixtral-8x7B. Mistral (7B) Instrucción v0.2. Nous Hermes-2 Yi 34B. OpenChat 3.5. El agente estaba equipado con las herramientas necesarias para explotar de forma autónoma las vulnerabilidades en los sistemas de destino, como elementos de navegación web, una terminal, resultados de búsqueda web, capacidades de creación y edición de archivos y un intérprete de código. También podría acceder a las descripciones de vulnerabilidades de la base de datos CVE para emular la configuración de un día. Luego, los investigadores proporcionaron a cada agente un mensaje detallado que lo animó a ser creativo, persistente y explorar diferentes enfoques para explotar las 15 vulnerabilidades. Este mensaje constaba de 1.056 «tokens» o unidades individuales de texto, como palabras y signos de puntuación. El rendimiento de cada agente se midió en función de si explotó con éxito las vulnerabilidades, la complejidad de la vulnerabilidad y el costo en dólares del esfuerzo, en función de la cantidad de tokens ingresados y generados y los costos de la API de OpenAI. VER: La tienda GPT de OpenAI ya está abierta para los creadores de Chatbot El experimento también se repitió cuando al agente no se le proporcionaron descripciones de las vulnerabilidades para emular una configuración de día cero más difícil. En este caso, el agente tiene que descubrir la vulnerabilidad y luego explotarla con éxito. Además del agente, se proporcionaron las mismas vulnerabilidades a los escáneres de vulnerabilidades ZAP y Metasploit, ambos comúnmente utilizados por los probadores de penetración. Los investigadores querían comparar su eficacia para identificar y explotar las vulnerabilidades de los LLM. Al final, se descubrió que sólo un agente LLM basado en GPT-4 podía encontrar y explotar vulnerabilidades de un día, es decir, cuando tenía acceso a sus descripciones CVE. Todos los demás LLM y los dos escáneres tuvieron una tasa de éxito del 0% y, por lo tanto, no fueron probados con vulnerabilidades de día cero. ¿Por qué los investigadores probaron las capacidades de explotación de vulnerabilidades de los LLM? Este estudio se realizó para abordar la brecha de conocimiento sobre la capacidad de los LLM para explotar con éxito vulnerabilidades de un día en sistemas informáticos sin intervención humana. Cuando se revelan vulnerabilidades en la base de datos CVE, la entrada no siempre describe cómo se pueden explotar; por lo tanto, los actores de amenazas o los evaluadores de penetración que buscan explotarlas deben resolverlo ellos mismos. Los investigadores intentaron determinar la viabilidad de automatizar este proceso con los LLM existentes. VER: Aprenda a utilizar la IA para su negocio El equipo de Illinois ha demostrado previamente las capacidades de piratería autónoma de los LLM mediante ejercicios de “captura de la bandera”, pero no en implementaciones del mundo real. Otros trabajos se han centrado principalmente en la IA en el contexto de la “mejora humana” en la ciberseguridad, por ejemplo, donde los piratas informáticos cuentan con la ayuda de un chatbot impulsado por GenAI. Kang dijo a TechRepublic: “Nuestro laboratorio se centra en la cuestión académica de cuáles son las capacidades de los métodos de IA de vanguardia, incluidos los agentes. Nos hemos centrado en la ciberseguridad debido a su importancia recientemente”. Se ha contactado a OpenAI para hacer comentarios.

Etiqueta: seguridad Página 1 de 5

Si desea montar una casa inteligente, un timbre con vídeo es un buen punto de partida. Si le preocupa el precio, está de suerte porque en este momento Amazon tiene una oferta para Ring Floodlight Cam y Doorbell Plus, que reduce un 38% de descuento en este increíble paquete de hogar inteligente. Compre en Amazon El paquete completo le habría costado $ 489,97, pero ahora mismo con la oferta del 38%, solo tendrá que pagar $ 319,99. Recibirás la Ring Floodlight Cam, que te permite grabar vídeos en exteriores. También recibirás el Ring Battery Doorbell Plus que te permite ver quién está en la puerta. Por último, pero no menos importante, esta oferta también incluye Ring Indoor Cam. Esto le permite controlar las cosas que hay en su casa cuando no está. Básicamente, por este precio, ¡obtendrás tres cámaras de seguridad a la vez! Esta es una oferta fantástica que deberías consultar. No estamos seguros de cuándo volveremos a ver una oferta tan increíble, así que asegúrese de visitar Amazon y reclamar esta oferta hoy. Amazon también ofrece a los clientes un descuento del 20% si intercambian sus dispositivos más antiguos. Nota: este artículo puede contener enlaces de afiliados que ayuden a respaldar a nuestros autores y mantener los servidores de Phandroid en funcionamiento.

Las empresas están un paso más cerca de la computación cuántica en la nube, gracias a un avance logrado en su seguridad y privacidad por científicos de la Universidad de Oxford. Los investigadores utilizaron un enfoque denominado «computación cuántica ciega» para conectar dos entidades de computación cuántica (Figura A); Esto simula la situación en la que un empleado en casa o en una oficina se conecta de forma remota a un servidor cuántico a través de la nube. Con este método, el proveedor del servidor cuántico no necesita conocer ningún detalle del cálculo para realizarlo, manteniendo seguro el trabajo propietario del usuario. El usuario también puede verificar fácilmente la autenticidad de su resultado, confirmando que no es erróneo ni está dañado. Figura A Los investigadores utilizaron un enfoque denominado “computación cuántica ciega” para conectar dos entidades de computación cuántica de una manera completamente segura. Imagen: David Nadlinger/Universidad de Oxford Garantizar la seguridad y privacidad de los cálculos cuánticos es uno de los obstáculos más importantes que ha frenado esta poderosa tecnología hasta ahora, por lo que este trabajo podría llevar a que finalmente entre en la corriente principal. A pesar de haber sido probado solo a pequeña escala, los investigadores dicen que su experimento tiene el potencial de ampliarse a grandes cálculos cuánticos. Se podrían desarrollar dispositivos enchufables que protejan los datos de un trabajador mientras accede a los servicios de computación cuántica en la nube. El profesor David Lucas, codirector del equipo de investigación de Física de la Universidad de Oxford, dijo en un comunicado de prensa: «Hemos demostrado por primera vez que se puede acceder a la computación cuántica en la nube de una manera práctica y escalable, lo que también brindará a las personas completa seguridad y privacidad de los datos, además de la capacidad de verificar su autenticidad”. ¿Qué es la computación cuántica en la nube? Las computadoras clásicas procesan información como bits binarios representados como unos y ceros, pero las computadoras cuánticas lo hacen utilizando bits cuánticos o qubits. Los qubits existen como 1 y 0 al mismo tiempo, pero con una probabilidad de ser uno u otro que está determinada por su estado cuántico. Esta propiedad permite a los ordenadores cuánticos abordar determinados cálculos mucho más rápido que los ordenadores clásicos, ya que pueden resolver problemas simultáneamente. La computación cuántica en la nube es donde se proporcionan recursos cuánticos a los usuarios de forma remota a través de Internet; esto permite que cualquiera pueda utilizar la computación cuántica sin necesidad de hardware o experiencia especializados. DESCARGA GRATUITA: Computación cuántica: una guía privilegiada ¿Por qué la ‘computación cuántica ciega’ es más segura? Con la típica computación cuántica en la nube, el usuario debe divulgar el problema que está tratando de resolver al proveedor de la nube; esto se debe a que la infraestructura del proveedor necesita comprender los detalles del problema para poder asignar los recursos y parámetros de ejecución adecuados. Naturalmente, en el caso de trabajos propietarios, esto presenta un problema de seguridad. Este riesgo de seguridad se minimiza con el método de computación cuántica ciega porque el usuario controla de forma remota el procesador cuántico del servidor durante un cálculo. La información necesaria para mantener los datos seguros, como la entrada, la salida y los detalles algorítmicos, solo necesita ser conocida por el cliente porque el servidor no toma ninguna decisión con ella. Cómo funciona la computación cuántica en la nube a ciegas. «Nunca en la historia se han debatido con más urgencia las cuestiones relativas a la privacidad de los datos y el código que en la era actual de la computación en la nube y la inteligencia artificial», dijo el profesor Lucas en el comunicado de prensa. «A medida que las computadoras cuánticas se vuelvan más capaces, la gente buscará utilizarlas con total seguridad y privacidad a través de las redes, y nuestros nuevos resultados marcan un cambio radical en la capacidad a este respecto». ¿Cómo podría afectar la computación cuántica a los negocios? La computación cuántica es mucho más poderosa que la computación convencional y podría revolucionar la forma en que trabajamos si logra salir de la fase de investigación. Los ejemplos incluyen resolver problemas de la cadena de suministro, optimizar rutas y asegurar las comunicaciones. En febrero, el gobierno del Reino Unido anunció una inversión de 45 millones de libras (57 millones de dólares) en computación cuántica; el dinero se destina a encontrar usos prácticos para la computación cuántica y crear una “economía habilitada para lo cuántico” para 2033. En marzo, la computación cuántica fue destacada en la Declaración Ministerial, y los países del G7 acordaron trabajar juntos para promover el desarrollo de tecnologías cuánticas y Fomentar la colaboración entre la academia y la industria. Este mes, la segunda computadora cuántica comercial del Reino Unido entró en funcionamiento. Debido a los grandes requisitos de energía y refrigeración, actualmente hay muy pocos ordenadores cuánticos disponibles comercialmente. Sin embargo, varios proveedores líderes de nube ofrecen el llamado servicio cuántico a clientes e investigadores corporativos. Cirq de Google, por ejemplo, es una plataforma de computación cuántica de código abierto, mientras que Amazon Braket permite a los usuarios probar sus algoritmos en un simulador cuántico local. IBM, Microsoft y Alibaba también tienen ofertas de servicio cuántico. MIRAR: Lo que los desarrolladores de software clásico necesitan saber sobre la computación cuántica Pero antes de que la computación cuántica pueda ampliarse y usarse para aplicaciones comerciales, es imperativo garantizar que se pueda lograr salvaguardando al mismo tiempo la privacidad y seguridad de los datos de los clientes. Esto es lo que los investigadores de la Universidad de Oxford esperaban lograr en su nuevo estudio, publicado en Physical Review Letters. Cobertura de seguridad de lectura obligada, el Dr. Peter Dmota, líder del estudio, dijo a TechRepublic en un correo electrónico: «Las sólidas garantías de seguridad reducirán la barrera al uso de potentes servicios de computación cuántica en la nube, una vez que estén disponibles, para acelerar el desarrollo de nuevas tecnologías, como las baterías». y medicamentos, y para aplicaciones que involucran datos altamente confidenciales, como información médica privada, propiedad intelectual y defensa. Esas aplicaciones también existen sin seguridad adicional, pero es menos probable que se utilicen tan ampliamente. “La computación cuántica tiene el potencial de mejorar drásticamente el aprendizaje automático. Esto impulsaría el desarrollo de una inteligencia artificial mejor y más adaptada, que ya estamos viendo que afecta a las empresas de todos los sectores. “Es concebible que la computación cuántica tenga un impacto en nuestras vidas en los próximos cinco a diez años, pero es difícil pronosticar la naturaleza exacta de las innovaciones futuras. Espero un proceso de adaptación continuo a medida que los usuarios comiencen a aprender cómo utilizar esta nueva herramienta y cómo aplicarla en sus trabajos, similar a cómo la IA se está volviendo cada vez más relevante en el lugar de trabajo convencional en este momento. «Actualmente, nuestra investigación se basa en suposiciones bastante generales, pero a medida que las empresas comiencen a explorar el potencial de la computación cuántica para ellas, surgirán requisitos más específicos que impulsarán la investigación hacia nuevas direcciones». ¿Cómo funciona la computación cuántica en la nube a ciegas? La computación cuántica en la nube a ciegas requiere conectar una computadora cliente que pueda detectar fotones o partículas de luz a un servidor de computación cuántica con un cable de fibra óptica (Figura B). El servidor genera fotones individuales, que se envían a través de la red de fibra y son recibidos por el cliente. Figura B Los investigadores conectaron una computadora cliente que podía detectar fotones, o partículas de luz, a un servidor de computación cuántica con un cable de fibra óptica. Imagen: David Nadlinger/Universidad de Oxford Luego, el cliente mide la polarización u orientación de los fotones, lo que le indica cómo manipular remotamente el servidor de manera que produzca el cálculo deseado. Esto se puede hacer sin que el servidor necesite acceder a ninguna información sobre el cálculo, lo que lo hace seguro. Para brindar una seguridad adicional de que los resultados del cálculo no son erróneos o han sido alterados, se pueden realizar pruebas adicionales. Si bien la manipulación no dañaría la seguridad de los datos en un cálculo cuántico ciego, aún podría corromper el resultado y dejar al cliente inconsciente. «Las leyes de la mecánica cuántica no permiten la copia de información y cualquier intento de observar el estado de la memoria por parte del servidor o de un espía corrompería el cálculo», explicó el Dr. Dmota a TechRepublic en un correo electrónico. “En ese caso, el usuario notaría que el servidor no está funcionando correctamente, utilizando una función llamada ‘verificación’, y cancelaría el uso de su servicio si tuviera alguna duda. “Dado que el servidor es ‘ciego’ al cálculo, es decir, no es capaz de distinguir diferentes cálculos, el cliente puede evaluar la confiabilidad del servidor ejecutando pruebas simples cuyos resultados se pueden verificar fácilmente. “Estas pruebas se pueden intercalar con el cálculo real hasta que haya evidencia suficiente de que el servidor está funcionando correctamente y se pueda confiar en que los resultados del cálculo real son correctos. De esta manera, el cliente puede detectar errores honestos e intentos maliciosos de alterar el cálculo”. Figura C El Dr. Peter Drmota (en la foto) dijo que la investigación es “un gran paso adelante tanto en la computación cuántica como en mantener nuestra información segura en línea”. Imagen: Martin Small/Universidad de Oxford ¿Qué descubrieron los investigadores a través de su experimento ciego de computación cuántica en la nube? Los investigadores descubrieron que los cálculos que produjo su método “podían verificarse de manera sólida y confiable”, según el artículo. Esto significa que el cliente puede confiar en que los resultados no han sido alterados. También es escalable, ya que la cantidad de elementos cuánticos que se manipulan para realizar cálculos se puede aumentar «sin aumentar la cantidad de qubits físicos en el servidor y sin modificaciones en el hardware del cliente», escribieron los científicos. El Dr. Drmota dijo en el comunicado de prensa: “Utilizando la computación cuántica ciega, los clientes pueden acceder a computadoras cuánticas remotas para procesar datos confidenciales con algoritmos secretos e incluso verificar que los resultados sean correctos, sin revelar ninguna información útil. Hacer realidad este concepto es un gran paso adelante tanto en la computación cuántica como en mantener nuestra información segura en línea”. La investigación fue financiada por el Centro de Simulación y Computación Cuántica del Reino Unido, una colaboración de 17 universidades respaldadas por organizaciones comerciales y gubernamentales. Es uno de los cuatro centros de tecnología cuántica del Programa Nacional de Tecnologías Cuánticas del Reino Unido.

La cantidad de dispositivos infectados con malware de robo de datos en 2023 fue de 9,8 millones, siete veces más que la misma cifra de 2020, según una nueva investigación de Kaspersky Digital Footprint Intelligence. Sin embargo, los investigadores creen que la cifra real podría llegar a 16 millones, ya que es posible que las credenciales de los dispositivos infectados en 2023 no se filtren a la web oscura hasta finales de este año (Figura A). Figura A: Número de infecciones de malware de robo de datos de 2020 a 2023. Imagen: Kaspersky Digital Footprint Intelligence Los ciberdelincuentes robaron un promedio de 50,9 credenciales por dispositivo comprometido y se filtró información de usuarios en 443.000 sitios web en los últimos cinco años. Los datos se obtuvieron de archivos de registro que registran las actividades de los «ladrones de información». Los infostealers son un tipo de malware que extrae datos de forma encubierta de dispositivos infectados sin cifrarlos. Estos archivos de registro se “negocian activamente en mercados clandestinos” y Kaspersky los supervisa como parte de su servicio de protección de riesgos digitales. Sergey Shcherbel, experto de Kaspersky Digital Footprint Intelligence, dijo en un comunicado de prensa: «Las credenciales filtradas conllevan una gran amenaza, ya que permiten a los ciberdelincuentes ejecutar diversos ataques, como acceso no autorizado para robo, ingeniería social o suplantación de identidad». ¿Por qué está aumentando el número de casos de malware que roba datos? Los ladrones de información son más accesibles Según un informe de IBM, hubo un aumento del 266% en el malware de robo de información en 2023 con respecto al año anterior. También parece ser eficaz, ya que la incidencia de delincuentes que obtuvieron acceso utilizando credenciales de inicio de sesión válidas aumentó en un 71%. Se considera ampliamente que la popularidad de los ladrones de información está relacionada con el valor cada vez mayor de los datos corporativos y la creciente accesibilidad del malware. En una investigación independiente, Kaspersky Digital Footprint Intelligence descubrió que el 24% del malware vendido como servicio entre 2015 y 2022 eran ladrones de información, que permiten a los ciberdelincuentes aficionados utilizar ladrones de información desarrollados por otro grupo y distribuidos a través de la web oscura. Luke Stevenson, gerente de productos de seguridad cibernética del proveedor de servicios administrados Redcentric, dijo a TechRepublic en un correo electrónico: “El malware ladrón reduce significativamente la barrera de entrada para los posibles ciberdelincuentes, lo que facilita las violaciones de datos. Los datos extraídos tienen un valor inmediato independientemente de los recursos financieros de la víctima directa y pueden venderse rápidamente en una variedad de foros criminales ilícitos. “El malware es relativamente fácil de compilar e implementar con códigos fuente accesibles para quienes comienzan. A diferencia del ransomware, que tiene su propio ecosistema empresarial, los que operan ladrones de información generalmente tienen costos generales mucho más bajos”. Aamil Karimi, líder de inteligencia de amenazas de la firma de ciberseguridad Optiv, dijo a TechRepublic en un correo electrónico: “Hubo un aumento notable en el nuevo malware ladrón introducido en el ecosistema cibercriminal a partir de 2019, incluidas cepas muy populares como RedLine, Lumma y Raccoon. Algunas de estas variantes de malware ladrón se han utilizado en operaciones de ransomware que han mostrado una mayor actividad en los últimos años. Estas variantes son muy económicas y han demostrado funcionar, por lo que existe un incentivo para que más delincuentes potenciales se unan a estas operaciones de malware como servicio y programas de afiliados”. Además, la proliferación de “sitios dedicados a la filtración”, donde se publican credenciales robadas, proporciona más objetivos para los ladrones de información. Cuantos más sitios de esta naturaleza estén activos (y el número creció un 83%, según el informe Hi-Tech Crime Trends 2022/2023 de Group-IB), mayor será el riesgo de que las empresas vean comprometidos sus dispositivos. Una investigación del Group-IB reveló que la cantidad de empresas a las que se cargaron sus datos en sitios de filtración en 2023 aumentó un 74% con respecto al año anterior. Las cadenas de suministro se están volviendo más complejas y vulnerables. Otra razón por la que están aumentando los casos de malware de robo de datos se debe a la cadena de suministro. Los proveedores externos a menudo tienen acceso a datos internos o utilizan sistemas vinculados y pueden proporcionar un punto de entrada más fácil que conduzca a datos confidenciales que pertenecen a la organización objetivo. El Dr. Stuart Madnick, profesor de TI e investigador de ciberseguridad en el Instituto de Tecnología de Massachusetts, escribió en Harvard Business Review: “La mayoría de las empresas han aumentado la protección cibernética de sus ‘puertas de entrada’ a través de medidas como firewalls, contraseñas más seguras, múltiples identificación de factores, etc. Por eso, los atacantes buscan otras formas (y a veces más peligrosas) de conseguirlo. A menudo, eso significa ingresar a través de los sistemas de los proveedores. “La mayoría de las empresas dependen de proveedores para que les ayuden, desde el mantenimiento del aire acondicionado hasta el suministro de software, incluidas las actualizaciones automáticas de ese software. Para brindar esos servicios, estos proveedores necesitan un fácil acceso a los sistemas de su empresa; me refiero a ellos como las «puertas laterales». Sin embargo, estos proveedores suelen ser pequeñas empresas con recursos limitados de ciberseguridad. “Los atacantes aprovechan las vulnerabilidades de los sistemas de estos proveedores. Una vez que tengan cierto control sobre los sistemas de estos proveedores, pueden utilizar la puerta lateral para acceder a los sistemas de sus clientes”. Una investigación del Banco de Pagos Internacionales sugiere que las cadenas de suministro globales se están volviendo más largas y complejas, lo que aumenta el número de posibles puntos de entrada para los atacantes. Un informe del Identity Theft Resource Center encontró que la cantidad de organizaciones afectadas por ataques a la cadena de suministro aumentó en más de 2600 puntos porcentuales entre 2018 y 2023. Los tipos de malware están aumentando en número. La cantidad de malware disponible para los ciberdelincuentes está aumentando exponencialmente, según McKade Ivancic, analista senior de malware de Optiv, facilitando más ataques de robo de datos. Le dijo a TechRepublic en un correo electrónico: «Cuanto más se cree el malware de la familia de ladrones, más bases de códigos de esas familias serán robadas y reescritas en ladrones de datos similares, aunque ligeramente diferentes». Añadió: “Los equipos de seguridad, los productos, las firmas y similares no pueden crecer exponencialmente como lo hace el malware. Hasta que se encuentre una solución más permanente, los ‘buenos’ serán naturalmente superados debido a los números, el crecimiento compuesto, la facilidad de acceso, la falta de aplicación de la ley y la expansión de la superficie de ataque a través de crecientes inversiones en tecnología y software”. Los modelos WFH y BYOD son más comunes. Karimi dijo a TechRepublic: «El aumento de los modelos de trabajo desde casa y de traer su propio dispositivo desde 2020 probablemente también contribuyó a un mayor riesgo para las empresas cuyos dispositivos de los empleados no estaban administrados de manera centralizada o responsable». .” Los dispositivos personales tienden a carecer de las mismas medidas de seguridad que los dispositivos proporcionados por la empresa, lo que crea una mayor superficie de ataque para los delincuentes que buscan implementar malware para robar datos. El Informe de defensa digital 2023 de Microsoft indicó que hasta el 90% de los ataques de ransomware en 2023 se originaron en dispositivos no administrados o propios. Cobertura de seguridad de lectura obligada ¿A qué tipo de credenciales se dirigen los ciberdelincuentes? Las credenciales que suelen atacar los atacantes que utilizan malware de robo de datos son aquellas que podrían conducir a datos valiosos, dinero o acceso privilegiado. Según la investigación de Kaspersky, dichos detalles pueden incluir inicios de sesión corporativos para correos electrónicos o sistemas internos, así como redes sociales, banca en línea o billeteras de criptomonedas. VER: Predicciones de amenazas persistentes avanzadas de Kaspersky para 2024 Otro estudio de la empresa encontró que más de la mitad (53%) de los dispositivos infectados con malware de robo de datos en 2023 eran corporativos. Esta conclusión se extrajo del hecho de que la mayoría de los dispositivos infectados con software Windows 10 ejecutan específicamente Windows 10 Enterprise (Figura B). Figura B: Porcentajes de dispositivos infectados con malware de robo de datos que ejecutan diferentes versiones de Windows 10 de 2020 a 2023. Imagen: Kaspersky Digital Footprint Intelligence ¿Cuántos datos se pueden extraer con malware de robo de datos? Cada archivo de registro analizado por Kaspersky Digital Footprint Intelligence en este estudio contenía credenciales de cuenta para un promedio de 1,85 aplicaciones web corporativas, incluidos correos electrónicos, portales internos y sistemas de procesamiento de datos de clientes. Esto significa que los delincuentes suelen poder acceder a varias cuentas, tanto comerciales como personales, después de infectar un solo dispositivo. Los datos del archivo de registro también revelaron que una quinta parte de los empleados volvería a abrir el malware en su dispositivo más de una vez, dando a los ciberdelincuentes acceso a sus datos en múltiples ocasiones sin necesidad de reinfección. Shcherbel dijo en el comunicado de prensa: «Esto puede indicar varios problemas subyacentes, incluida una conciencia insuficiente de los empleados, medidas de respuesta y detección de incidentes ineficaces, la creencia de que cambiar la contraseña es suficiente si la cuenta ha sido comprometida y una renuencia a investigar el incidente». ¿Qué hacen los ciberdelincuentes con los datos robados? Según Kaspersky Digital Footprint Intelligence, los actores de amenazas utilizarán las credenciales robadas de dispositivos infectados con malware para diversos fines. Estos incluyen: perpetrar ciberataques a otras partes. Venderlos a otras personas en la web oscura o en los canales ocultos de Telegram. Filtrarlos de forma gratuita para sabotear una organización o mejorar su propia reputación. Shcherbel dijo en el comunicado de prensa: “El valor de los archivos de registro con credenciales de inicio de sesión en la web oscura varía según el atractivo de los datos y la forma en que se venden allí. “Las credenciales pueden venderse a través de un servicio de suscripción con cargas periódicas, un llamado ‘agregador’ para solicitudes específicas, o mediante una ‘tienda’ que vende credenciales de inicio de sesión adquiridas recientemente exclusivamente a compradores seleccionados. Los precios suelen comenzar en 10 dólares por archivo de registro en estas tiendas. «Esto pone de relieve lo crucial que es tanto para los individuos como para las empresas -especialmente aquellas que manejan grandes comunidades de usuarios en línea- mantenerse alerta». ¿Cómo pueden las empresas protegerse del malware que roba datos? Para protegerse contra el malware que roba datos, los investigadores de Kaspersky Digital Footprint Intelligence recomendaron lo siguiente: Monitorear los mercados de la web oscura en busca de cuentas comprometidas asociadas con la empresa. Cambie las contraseñas de las cuentas comprometidas y vigílelas para detectar actividades sospechosas. Aconseje a los empleados potencialmente infectados que ejecuten software antivirus en todos los dispositivos y eliminen cualquier malware. Instale soluciones de seguridad en los dispositivos de la empresa que alerten a los usuarios sobre peligros como sitios sospechosos o correos electrónicos de phishing. TechRepublic consultó a otros expertos para obtener consejos adicionales. Controles de cifrado y acceso Matthew Corwin, director general de la firma de ciberseguridad Guidepost Solutions, dijo a TechRepublic en un correo electrónico: «El cifrado de datos tanto en reposo como en tránsito es fundamental para prevenir el robo de datos y los ataques de exposición, pero para que esto sea efectivo se necesita una solución integral». También se requiere una arquitectura de seguridad de defensa en profundidad alrededor de los activos cifrados”. Stevenson agregó que “proteger las cuentas mediante administradores de contraseñas y autenticación multifactor” es un paso básico importante para proteger las credenciales de las cuentas contra el uso no autorizado. VER: Los 6 mejores administradores de contraseñas de código abierto para Windows en 2024 Evaluaciones de riesgos Corwin dijo a TechRepublic: «Las evaluaciones periódicas de riesgos y seguridad pueden ayudar a identificar debilidades específicas en la postura de seguridad de una organización que podrían ser explotadas por actores de amenazas que utilizan malware de robo de datos». Educación Karimi dijo a TechRepublic: “Desarrollar un enfoque más proactivo para la gestión de riesgos requiere educación y concientización, tanto para el equipo de TI como para los administradores de seguridad, así como para los usuarios en general. “La concienciación sobre la seguridad a menudo se promociona como una recomendación predeterminada, pero la concienciación sobre los riesgos no. Es más completo que un único módulo de capacitación en concientización sobre seguridad en línea… Es importante establecer procesos para identificar y rastrear las amenazas más relevantes que son exclusivas de su entorno”. Añadió que “redactar, actualizar y hacer cumplir casos de uso empresarial y políticas de usuario para la actividad web” puede proporcionar garantía de seguridad adicional al garantizar que todo el personal maneje sus credenciales de manera segura.

Las organizaciones que han realizado copias de seguridad de sus datos confidenciales pueden creer que están relativamente a salvo de ataques de ransomware; sin embargo, según los resultados de un nuevo estudio de la empresa de seguridad informática Sophos, este no es el caso. El informe mostró que los ciberdelincuentes intentaron comprometer las copias de seguridad del 94% de las empresas afectadas por ransomware el año pasado. Los atacantes son conscientes de que quienes son víctimas del ransomware deben optar por pagar el rescate o recuperar sus sistemas ahora cifrados a partir de una copia de seguridad. Para ejercer más presión sobre los responsables de la toma de decisiones para que paguen, cada vez es más común que se centren en los datos duplicados además de en los datos de producción. De hecho, el informe mostró que la víctima tiene casi el doble de probabilidades de pagar si su copia de seguridad se ve comprometida, y la recuperación del ataque es ocho veces más costosa. La investigación de Sophos reveló el alcance de la popularidad y eficacia de los grupos de ransomware dirigidos a copias de seguridad corporativas (Figura A). Figura A Porcentaje de víctimas de ransomware que pagaron el rescate para recuperar sus datos de los ciberdelincuentes. Imagen: Sophos VER: ¿Qué es el ransomware? Lea esta hoja de trucos de TechRepublic ¿Cuánto cuesta recuperarse de un ataque de ransomware en la copia de seguridad? La investigación de Sophos encontró que la demanda media de rescate para las organizaciones cuyas copias de seguridad están comprometidas es de 2,3 millones de dólares (£1,8 millones) (Figura B). Cuando la copia de seguridad no está comprometida, la demanda media de rescate es de 1 millón de dólares (790.000 libras esterlinas), ya que el atacante tiene menos influencia. Figura B El rescate medio exigido por los ciberdelincuentes cuando tienen acceso o no a las copias de seguridad de sus víctimas. Imagen: Sophos «Las interrupciones provocadas por ransomware suelen tener un impacto considerable en las transacciones comerciales diarias, mientras que la tarea de restaurar los sistemas de TI suele ser compleja y costosa», escribió en el informe Sally Adam, directora senior de marketing de Sophos. . Las empresas sin copias de seguridad comprometidas también tienen más probabilidades de poder negociar el pago del rescate, pagando un promedio del 82% de la demanda inicial. Aquellos cuyas copias de seguridad se vean comprometidas pagarán, en promedio, el 98% de la suma exigida. El costo total de un ataque de ransomware suele ser más que solo el rescate, ya que incorpora la recuperación de cualquier sistema afectado y las pérdidas sufridas por cualquier tiempo de inactividad. Las empresas con copias de seguridad comprometidas pagaron ocho veces más por el esfuerzo total de recuperación que aquellas cuyas copias de seguridad permanecieron intactas. Además, solo el 26 % de las empresas con copias de seguridad comprometidas se recuperaron por completo en una semana, en comparación con el 46 % de las que no tenían copias de seguridad comprometidas. Los analistas de Sophos predijeron que esto se debe al trabajo adicional necesario para restaurar los sistemas a partir de datos de respaldo descifrados, y es menos probable que las organizaciones con respaldos vulnerables cuenten con un plan de recuperación sólido. ¿Qué industrias corren mayor riesgo de que sus copias de seguridad sean atacadas durante ataques de ransomware? Los gobiernos estatales y locales y los sectores de medios, ocio y entretenimiento son los que corren mayor riesgo de que sus copias de seguridad se vean comprometidas durante un ataque de ransomware; El estudio encontró que el 99% de las organizaciones de estas industrias que fueron afectadas por ransomware en los últimos 12 meses tuvieron sus copias de seguridad atacadas por ciberdelincuentes (Figura C). Figura C El porcentaje de ataques de ransomware en los que los adversarios intentaron comprometer las copias de seguridad en diferentes industrias. Imagen: Sophos A pesar de que el sector de distribución y transporte experimentó la tasa más baja de intentos de copia de seguridad comprometida durante un ataque de ransomware, el 82% de las organizaciones aún se vieron afectadas. Un informe de septiembre de 2023 del Centro Nacional de Seguridad Cibernética y la Agencia Nacional contra el Crimen del Reino Unido destacó que el sector logístico es un objetivo particular del ransomware porque depende en gran medida de los datos. ¿Cuáles son las tasas de éxito de los intentos de comprometer la copia de seguridad? La tasa de éxito promedio de los intentos de comprometer la copia de seguridad fue del 57 %, aunque esto varió significativamente según el sector (Figura D). El sector de energía, petróleo/gas y servicios públicos y el sector educativo fueron los objetivos más fáciles, con tasas de éxito del 79% y 71%, respectivamente. Figura D La tasa de éxito del compromiso de copia de seguridad intentado en diferentes industrias. Fuente: Sophos Los analistas de Sophos sospecharon que el primero podría haber experimentado una mayor proporción de ciberataques sofisticados, dado que comprometer la infraestructura nacional crítica puede provocar una interrupción generalizada, lo que lo convierte en un objetivo principal para el ransomware. El NCSC declaró que es “muy probable” que la amenaza cibernética al CNI del Reino Unido aumente en 2023, en parte debido a su dependencia de tecnología heredada. Las instalaciones educativas tienden a albergar una gran cantidad de datos confidenciales sobre el personal y los estudiantes, que pueden ser valiosos para los atacantes, aunque tienen un presupuesto limitado para medidas preventivas de ciberseguridad. Sus redes suelen ser accesibles para una gran cantidad de personas y dispositivos, y esta apertura hace que sea más difícil protegerlas. Según el gobierno del Reino Unido, el 85% de las universidades del país identificaron violaciones o ataques de seguridad en 2023. La tasa más baja de compromiso exitoso de las copias de seguridad la reportó el sector de TI, tecnología y telecomunicaciones, con una tasa de éxito del 30%. Sophos afirmó que esto probablemente se deba a una protección de respaldo más sólida gracias a su experiencia y recursos. Además, el informe de Sophos encontró que las organizaciones cuyas copias de seguridad se vieron comprometidas durante el ataque de ransomware tenían un 63% más de probabilidades de que los ciberdelincuentes cifraran sus datos (Figura E). Los analistas de Sophos especularon que tener copias de seguridad vulnerables es indicativo de una postura de seguridad general más débil, por lo que las organizaciones que las tienen comprometidas tienen más probabilidades de ser víctimas en otras etapas del ataque de ransomware. Figura E La tasa de ciberataques cifraron los datos de sus víctimas durante un ataque de ransomware. Si los atacantes pueden acceder a la copia de seguridad, es más probable que también apliquen cifrado. Imagen: Sophos La creciente amenaza del ransomware El ransomware es una amenaza creciente en todo el mundo: el número de empresas atacadas aumentó un 27 % el año pasado y los pagos superaron los mil millones de dólares (790 millones de libras esterlinas). En enero de 2024, el Centro Nacional de Seguridad Cibernética del Reino Unido advirtió que se esperaba que esta amenaza aumentara aún más debido a la nueva disponibilidad de tecnologías de inteligencia artificial, lo que reduciría la barrera de entrada. El ransomware como servicio también se está generalizando, ya que permite a los ciberdelincuentes aficionados utilizar malware desarrollado por otro grupo. Los efectos de los ataques de ransomware pueden ir más allá de lo financiero y afectar la salud física y mental del personal. Cobertura de seguridad de lectura obligada Cómo las empresas pueden defender sus copias de seguridad contra ataques de ransomware La realidad es que la mayoría de las empresas del Reino Unido son vulnerables a los ciberataques. Sin embargo, existen medidas que se pueden tomar para proteger los datos de producción y de respaldo del ransomware, especialmente porque este último generalmente no se beneficia del mismo nivel de protección que el primero. Estrategia 3-2-1 y copias de seguridad fuera de línea «La estrategia 3-2-1 implica mantener tres copias de los datos (de producción) en dos tipos de medios diferentes, con una copia almacenada fuera del sitio», explicó Shawn Loveland, director de operaciones de seguridad cibernética. empresa Resecurity, en un correo electrónico a TechRepublic. El almacenamiento externo puede realizarse a través de servicios en la nube o en una cinta o disco. También es importante considerar una copia de seguridad fuera de línea, según Sam Kirkman, director para EMEA de la firma de servicios de seguridad de TI NetSPI. Le dijo a TechRepublic en un correo electrónico: “Aunque son más difíciles de administrar e integrar dentro de las operaciones comerciales, las copias de seguridad fuera de línea son inmunes a la piratería ya que están desconectadas de los sistemas activos. Esto hace que las copias de seguridad fuera de línea, cuando se implementan correctamente, sean la defensa más sólida contra los ataques de ransomware. “El NCSC recomienda prácticas específicas para realizar copias de seguridad fuera de línea efectivas, como limitar las conexiones a sistemas activos solo a períodos esenciales y garantizar que no todas las copias de seguridad estén en línea simultáneamente. Sin embargo, también es fundamental validar cada copia de seguridad fuera de línea antes de volver a conectarla para actualizar los datos y evitar posibles daños por parte de los atacantes”. Almacenamiento inmutable e instantáneas El almacenamiento inmutable se refiere a un método de almacenamiento de datos en el que, una vez que se escriben los datos, no se pueden modificar ni eliminar, lo que los protege contra manipulaciones o ransomware. «Lo ideal es que cada copia de seguridad sea inmutable para evitar modificaciones y simplemente caduque cuando ya no sea relevante», dijo Kirkman. Se pueden tomar instantáneas inmutables (una copia de solo lectura de los datos tomadas en un momento específico) desde un almacenamiento inmutable. Don Foster, director de atención al cliente del proveedor de plataformas de gestión de datos en la nube Panzura, dijo a TechRepublic en un correo electrónico: «Con la capacidad de restaurar un conjunto de datos impecable en caso de un ataque de ransomware, puede realizar una recuperación completa en un punto específico en tiempo sin perder datos. “Volver a una instantánea anterior toma una fracción del tiempo que se tarda en restaurar desde una copia de seguridad y le permite ser preciso sobre qué archivos y carpetas revertir. El tiempo promedio que tardan las organizaciones en recuperarse de un ataque de ransomware y volver a funcionar como de costumbre es de 21 días, pero a menudo puede llevar mucho más tiempo”. Pruebas periódicas de respaldo «Las pruebas periódicas (de respaldo) garantizan respaldos funcionales y completos y varios tipos de restauraciones», dijo Loveland a TechRepublic. Practicar la recuperación a partir de copias de seguridad también facilitará el proceso si alguna vez es necesario hacerlo después de un incidente de ransomware. Kirkman añadió: “Las pruebas de respaldo son esenciales para garantizar la eficacia en la restauración de los sistemas después del ataque. Probar cada copia de seguridad confirma su capacidad para facilitar la recuperación de un incidente de ransomware. “Sin embargo, es imperativo realizar estas pruebas de forma segura, garantizando que los entornos de respaldo permanezcan protegidos de ataques directos durante los intentos de recuperación. De lo contrario, sus intentos iniciales de recuperarse de un ataque pueden permitir que un atacante imposibilite una mayor recuperación”. Controles de acceso y políticas de uso de respaldo Loveland dijo a TechRepublic: «Los controles de acceso limitan el acceso a los datos de respaldo y reducen el riesgo de que el ransomware se propague a los sistemas de respaldo». Incluyen la configuración de permisos de usuario y mecanismos de autenticación para garantizar que solo las personas y los sistemas autorizados puedan acceder a los archivos de respaldo. Kirkman añadió: “La gestión de acceso privilegiado (PAM) es vital para evitar el acceso no autorizado a copias de seguridad en línea, un objetivo inicial común para los grupos de ransomware. PAM eficaz implica otorgar acceso por tiempo limitado y autorizado de forma independiente, donde las solicitudes deben ser verificadas por otra persona dentro de la organización a través de un canal de comunicación confiable. Este enfoque eleva significativamente el nivel para los atacantes que intentan violar los entornos de respaldo”. VER: Las 6 mejores herramientas de IAM de código abierto en 2024 Pero no basta con tener controles de acceso implementados, ya que las credenciales que los desbloquean aún podrían caer fácilmente en las manos equivocadas. Foster dijo: “Guarde de cerca las claves del almacenamiento backend, especialmente cuando se encuentra en la nube. Si bien los ataques a sistemas de archivos y archivos de respaldo son comunes, los ataques de ransomware pueden incluir el acceso al almacenamiento en la nube utilizando credenciales de administrador robadas”. Las políticas sólidas que rigen el uso de copias de seguridad también son esenciales para garantizar la solidez de los controles de acceso contra los atacantes de ransomware. Kirkman dijo: “No se puede lograr una buena implementación de respaldo solo con tecnología. Las prácticas que rodean el uso de copias de seguridad influyen tanto en su eficacia como en su seguridad, y se les debe prestar tanta, si no mayor, atención que a la tecnología misma”. Cifrado de respaldo y monitoreo en tiempo real El cifrado avanzado de los datos de respaldo y garantizar que el software de respaldo esté actualizado y parcheado son los pasos más fundamentales que las empresas pueden tomar para protegerlos de los atacantes. Los expertos con los que habló TechRepublic también destacaron el monitoreo de actividades sospechosas que podrían indicar un intento de compromiso. Foster dijo a TechRepublic: «Implemente un producto con detección de ransomware casi en tiempo real para minimizar el impacto de los datos y acelerar la recuperación identificando los primeros signos de actividad de archivos sospechosos, que a menudo ocurre mucho antes del ataque principal». Metodología del estudio Sophos encargó a la agencia de investigación independiente Vanson Bourne que encuestara a 2.974 profesionales de TI/seguridad cibernética cuyas organizaciones habían sido afectadas por ransomware en el último año. Los participantes fueron encuestados a principios de 2024 y sus respuestas reflejan sus experiencias de los 12 meses anteriores.

¡Private Space suena como una adición prometedora a Android 15! La capacidad de crear un perfil separado y bloqueado para instalar aplicaciones y ocultarlo cuando sea necesario agrega una capa adicional de privacidad y seguridad a la experiencia de Android. Aunque esta función ya está disponible en marcas de teléfonos como Huawei, Google ahora la presenta al usuario general de Android. Ese es un desarrollo interesante. Se recomienda que los usuarios creen una cuenta de Google dedicada para el Espacio Privado. Esta será una medida inteligente para garantizar una mejor separación entre el perfil principal y el espacio privado. Agrega una capa adicional de privacidad y seguridad al mantener separados los datos personales y el uso de aplicaciones. ¿Qué otros detalles han surgido sobre el flujo de configuración y la funcionalidad de Private Space en Android 15? Estos detalles adicionales brindan información valiosa sobre cómo funcionará el Espacio Privado y las consideraciones que los usuarios deben tener en cuenta al usarlo. La preinstalación de Google Play Store en el espacio privado simplifica el proceso de configuración y garantiza que los usuarios tengan acceso a una amplia gama de aplicaciones desde el principio. Por qué los usuarios no pueden transferir la cuenta de espacio privado de Android 15 a otros dispositivos La imposibilidad de transferir el espacio privado a otro dispositivo resalta la importancia de configurarlo cuidadosamente y garantizar que satisfaga las necesidades a largo plazo del usuario. También refuerza la idea de que Private Space está diseñado para ser una solución localizada para cuestiones de privacidad y seguridad en un solo dispositivo. La advertencia sobre un posible acceso al espacio privado al conectar el dispositivo a una PC o instalar aplicaciones dañinas subraya la necesidad de que los usuarios estén atentos a la seguridad de su dispositivo. La verificación adicional al conectarse a una PC agrega una capa adicional de protección contra el acceso no autorizado. En general, estos detalles sugieren que Google se está tomando en serio la privacidad y la seguridad con la implementación de Private Space en Android 15, brindando a los usuarios más control sobre sus datos personales y el uso de aplicaciones. La creación de una cuenta de Google separada para el espacio privado garantiza que los datos y las actividades del usuario dentro de ese espacio permanezcan aislados de su cuenta principal. Esto es crucial para mantener la privacidad y evitar posibles filtraciones de datos a fuentes externas. Al segregar ciertas acciones y datos dentro del espacio privado, los usuarios pueden tener más confianza en la seguridad de su información personal. Seguridad del espacio privado de Android 15 La opción de elegir un nuevo bloqueo de pantalla para el espacio privado agrega una capa adicional de seguridad, lo que permite a los usuarios adaptar sus controles de acceso a sus preferencias específicas. Ya sea que opten por un nuevo PIN, patrón, contraseña o autenticación de huellas dactilares, los usuarios pueden personalizar sus medidas de seguridad para satisfacer sus necesidades y preferencias, garantizando al mismo tiempo una protección sólida para su espacio privado. Acceder a la configuración de su Espacio Privado le permite ajustar su comportamiento y medidas de seguridad para alinearse con sus preferencias y patrones de uso. Aquí hay un desglose de las opciones disponibles: Noticias de la semana de Gizchina 1. Bloqueo automático: configure cuándo el espacio privado se bloquea automáticamente para mejorar la seguridad y la privacidad cuando no está en uso. 2. Cambio de bloqueo de pantalla: Modifica el método de bloqueo de pantalla utilizado para desbloquear tu Espacio Privado, garantizando medidas de seguridad personalizadas. 3. Ocultación automática: opte por ocultar automáticamente el espacio privado de su lista de aplicaciones cuando esté bloqueado, lo que brinda una capa adicional de discreción y privacidad. 4. Notificaciones confidenciales: personalice si las notificaciones confidenciales deben mostrarse en la pantalla de bloqueo cuando se desbloquea el Espacio privado, equilibrando la conveniencia con las consideraciones de privacidad. 5. Eliminar espacio privado: elija eliminar el espacio privado por completo si ya no lo necesita o si desea restablecer su configuración. Al ajustar estas configuraciones, los usuarios pueden adaptar su experiencia de Espacio Privado para cumplir con sus requisitos específicos de seguridad y privacidad, al tiempo que garantizan una integración perfecta en sus hábitos de uso diario. Controles de privacidad del espacio privado de Android 15 La adición de nuevas configuraciones para bloqueo automático y notificaciones confidenciales en la pantalla de bloqueo mejora la flexibilidad y seguridad de la función Espacio privado, lo que permite a los usuarios ajustar con precisión sus preferencias de privacidad según sus necesidades. Además, la integración del soporte de Pixel Launcher para instalar rápidamente aplicaciones directamente en el Espacio Privado agiliza el proceso de completar y administrar el perfil privado, simplificando la experiencia del usuario y facilitando transiciones fluidas entre los perfiles principal y privado. Esta funcionalidad optimizada contribuye a un uso más eficiente e intuitivo de la función Espacio Privado dentro del ecosistema de Android.

De hecho, la importante integración de la función Private Space con la aplicación Pixel Launcher sugiere una gran posibilidad de su implementación como una función orientada al usuario para los usuarios de Pixel en la versión estable de Android 15. Si bien la función no está activa en las últimas vistas previas para desarrolladores o versiones beta, su inclusión en Pixel Launcher insinúa la intención de Google de hacerla realidad. Dada la atención al detalle al refinar el flujo de configuración y la incorporación de configuraciones adicionales para mejorar la privacidad y la conveniencia, es probable que Google se comprometa a ofrecer la función Espacio Privado a los usuarios de Pixel. Sin embargo, como ocurre con cualquier característica en desarrollo, siempre existe un grado de incertidumbre hasta su lanzamiento oficial. Sin embargo, si Google sigue adelante, los usuarios de Pixel podrán disfrutar sin problemas de una funcionalidad de privacidad avanzada sin la necesidad de aplicaciones de terceros. Conclusión El espacio privado de Android 15 es una adición de privacidad prometedora. Crea un perfil separado para aplicaciones, oculto cuando es necesario. Si bien es similar a las funciones de otros teléfonos, Private Space ofrece una opción de cuenta de Google dedicada para un aislamiento mejorado. Los detalles iniciales revelan un proceso de configuración simplificado con acceso preinstalado a Play Store. La seguridad se enfatiza con opciones de bloqueo de pantalla independientes y advertencias sobre riesgos potenciales. En general, Private Space sugiere el creciente enfoque de Google en la privacidad y el control del usuario. Descargo de responsabilidad: Es posible que algunas de las empresas de cuyos productos hablamos nos compensen, pero nuestros artículos y reseñas son siempre nuestras opiniones honestas. Para obtener más detalles, puede consultar nuestras pautas editoriales y conocer cómo utilizamos los enlaces de afiliados.

Una de las características de Google One es que viene con un servicio VPN. Inicialmente, Google ofrecía acceso VPN para quienes tenían una suscripción de 2 TB, pero luego lo amplió para cubrir a todos los usuarios que se suscribieron a su plan Google One, independientemente de la cantidad de almacenamiento. Desafortunadamente, parece que Google está acabando con su servicio VPN. Según un informe de 9to5Google, Google comenzó a enviar correos electrónicos a los suscriptores de Google One y les informó sobre los cambios que realizarán en sus servicios. Uno de esos cambios incluye que ya no ofrecerán acceso VPN. La empresa no indica cuándo se cerrará, sólo dice «a finales de este año». Por ahora, los usuarios que sí utilicen el servicio seguirán pudiendo hacerlo. Google le dijo a 9to5Google que una de las razones por las que lo están eliminando es porque aparentemente no mucha gente lo estaba usando. En realidad, es algo sorprendente ya que el servicio VPN es parte de la suscripción a Google One. Entonces, o la gente no conocía el servicio VPN o simplemente prefería usar un servicio diferente. Tenga en cuenta que esto sólo se aplica a los usuarios de Google One. Aquellos que obtuvieron un teléfono Pixel 7 o más nuevo aún podrán usar la VPN Pixel gratuita que viene incluida con sus teléfonos. Este servicio tiene una garantía de al menos cinco años, por lo que aún estás cubierto.

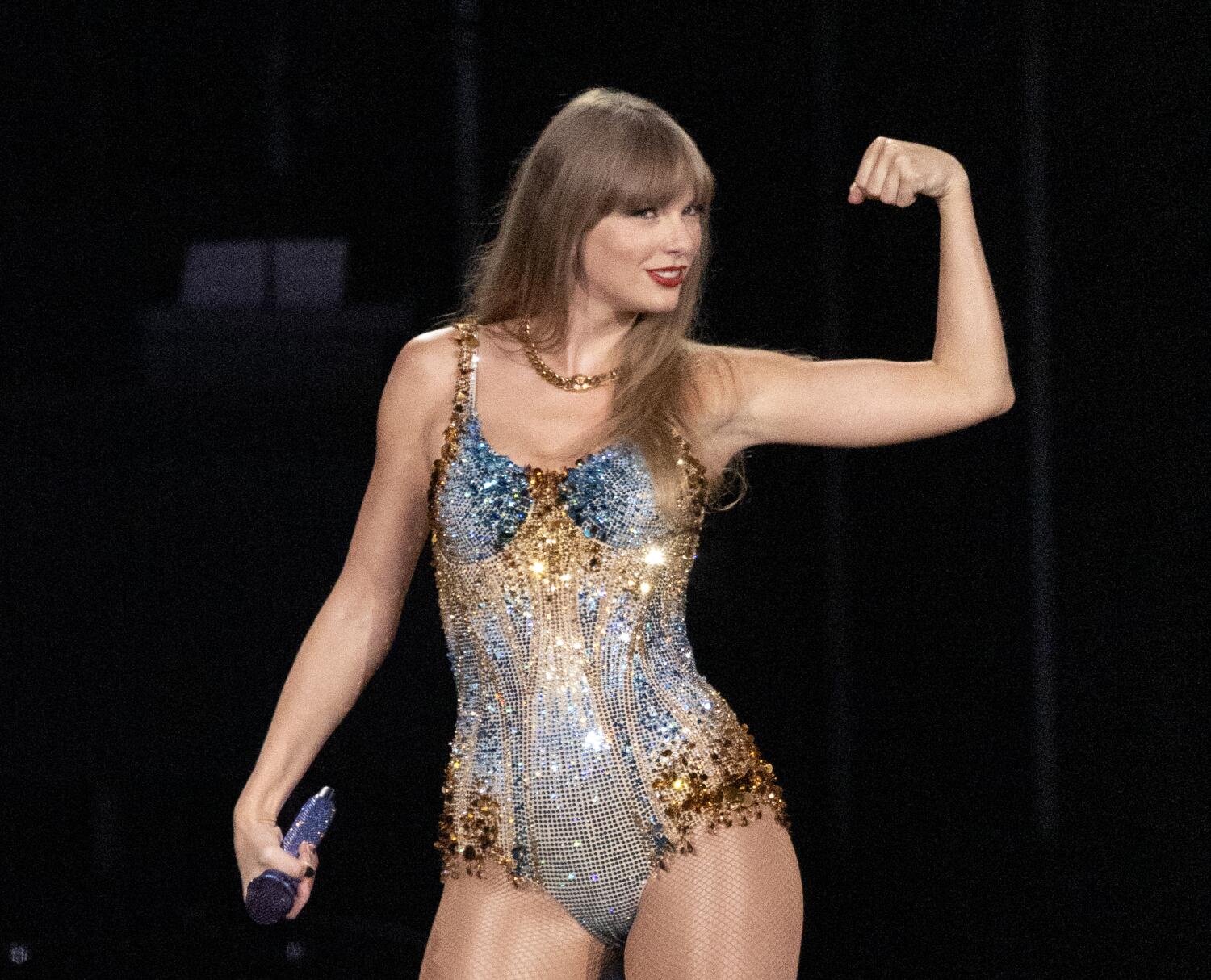

Taylor Swift finalmente está fuera de peligro, al menos en lo que respecta a las búsquedas en la plataforma de redes sociales XX (antes Twitter) que levantó su bloqueo temporal en los resultados de búsqueda de la ganadora del Grammy el lunes por la noche. El bloqueo de la plataforma fue parte de sus esfuerzos por limitar la difusión de imágenes explícitas de Swift después de que se volvieron virales la semana pasada. A partir del martes por la mañana, una búsqueda de «Taylor Swift» arroja una lista de tweets, cuentas de redes sociales y otros medios de forma normal. Es posible que las búsquedas del cantante de “Out of the Woods” hayan regresado, pero el jefe de operaciones comerciales de X, Joe Benarroch, dijo que la plataforma continuará con sus esfuerzos de moderación. «La búsqueda se ha vuelto a habilitar y continuaremos atentos a cualquier intento de difundir este contenido y lo eliminaremos si lo encontramos», dijo Benarroch en un comunicado. En medio de las protestas de los fanáticos de Swift en las redes sociales, los legisladores y el sindicato de actores SAG-AFTRA, X hizo que el nombre de la diva del pop no fuera visible en su plataforma durante el fin de semana. El lunes por la tarde, al buscar el nombre de Swift sin comillas, aparecía una página de error que decía: “Algo salió mal. Intente recargar”. “Esta es una acción temporal y se hace con mucha precaución, ya que priorizamos la seguridad en este tema”, dijo Benarroch en una declaración anterior. La semana pasada, varias imágenes explícitas generadas por IA del “Bejeweled” y el “Cruel Summer” circuló en X. Las imágenes manipuladas eran pornográficas y hacían referencia al romance de alto perfil del jugador de 34 años con el ala cerrada de los Kansas City Chiefs, Travis Kelce. Horas después de que aparecieran las imágenes el jueves, el equipo de seguridad de X recordó a los usuarios su “cero -política de tolerancia” sobre el intercambio de “imágenes de desnudos no consensuales (NCN)”. La declaración, que no menciona explícitamente a Swift, también dice que los usuarios que publicaron las imágenes serían responsables. «Estamos monitoreando de cerca la situación para garantizar que cualquier violación adicional se aborde de inmediato y que el contenido se elimine», dijo la seguridad de X. cuenta agregada. «Estamos comprometidos a mantener un entorno seguro y respetuoso para todos los usuarios». La nueva acción de búsqueda restringida de X no estuvo exenta de errores. A partir del lunes por la tarde, buscar el nombre completo de Swift entre comillas o agregar palabras adicionales al final de la frase de búsqueda “Taylor Swift” generó publicaciones, respuestas e imágenes como de costumbre, incluidas falsificaciones gráficas de Swift. El director ejecutivo de Tesla, Elon Musk, que se hizo cargo oficialmente de Twitter en octubre de 2022, realizó recortes en el equipo de moderación de la plataforma, que tenía la tarea de hacer cumplir las reglas contra el contenido dañino. La compañía anunció el viernes que busca mejorar sus “mecanismos de detección para encontrar más contenido reportable” y contratar más personal moderador como parte de sus esfuerzos para combatir la explotación sexual infantil. Un representante de X no respondió de inmediato el lunes a la solicitud del Times de comentario. Swift aún no se ha referido públicamente a las imágenes explícitas, pero la controversia reavivó las conversaciones sobre la inteligencia artificial y la necesidad de una mayor supervisión, especialmente porque la creación de imágenes de IA continúa afectando abrumadoramente a mujeres y niños. «Taylor Swift es espantoso y, lamentablemente, les está sucediendo a las mujeres en todas partes, todos los días», dijo el representante de Nueva York Joe Morelle en un tuit el jueves. «Es explotación sexual», añadió, antes de promocionar su propuesta de ley para prevenir las falsificaciones profundas de imágenes íntimas. un proyecto de ley que haría ilegal compartir pornografía deepfake sin el consentimiento de las personas retratadas. La noticia de las imágenes de Swift AI generó preocupación, ya que el director ejecutivo de Microsoft, Satya Nadella, y la secretaria de prensa de la Casa Blanca, Karine Jean-Pierre, abordaron la controversia por separado el viernes. “Esto es muy alarmante. Por eso, haremos todo lo que podamos para abordar este problema”, dijo Jean-Pierre durante una rueda de prensa, según Reuters. “Entonces, si bien las empresas de redes sociales toman sus propias decisiones independientes sobre la gestión de contenidos, creemos que tienen un papel importante que desempeñar en hacer cumplir sus propias reglas para evitar la difusión de información errónea y de imágenes íntimas y no consensuadas de personas reales”. AFTRA, que estableció términos relacionados con la inteligencia artificial en su contrato de 2023, calificó las imágenes de inteligencia artificial de Swift como «perturbadoras, dañinas y profundamente preocupantes». «El desarrollo y la difusión de imágenes falsas, especialmente aquellas de naturaleza lasciva, sin el consentimiento de alguien deben «Será ilegal», dijo el sindicato en un comunicado el viernes. «Como sociedad, tenemos en nuestro poder controlar estas tecnologías, pero debemos actuar ahora antes de que sea demasiado tarde».

Source link

La alta dirección está más familiarizada con las tecnologías de inteligencia artificial que su personal de seguridad y TI, según un informe de Cloud Security Alliance encargado por Google Cloud. El informe, publicado el 3 de abril, abordó si los profesionales de TI y seguridad temen que la IA reemplace sus trabajos, los beneficios y desafíos del aumento de la IA generativa y más. De los profesionales de TI y seguridad encuestados, el 63 % cree que la IA mejorará la seguridad dentro de su organización. Otro 24% es neutral sobre el impacto de la IA en las medidas de seguridad, mientras que el 12% no cree que la IA mejore la seguridad dentro de su organización. De las personas encuestadas, sólo unos pocos (12%) predicen que la IA reemplazará sus puestos de trabajo. La encuesta utilizada para crear el informe se realizó a nivel internacional, con respuestas de 2486 profesionales de seguridad y TI y líderes de la alta dirección de organizaciones de toda América, APAC y EMEA en noviembre de 2023. Los profesionales de ciberseguridad que no ocupan puestos de liderazgo son menos claros que los altos directivos. sobre posibles casos de uso de la IA en ciberseguridad, y solo el 14% del personal (en comparación con el 51% de los niveles C) dicen que son «muy claros». «La desconexión entre la alta dirección y el personal a la hora de comprender e implementar la IA resalta la necesidad de un enfoque estratégico y unificado para integrar con éxito esta tecnología», dijo Caleb Sima, presidente de la Iniciativa de Seguridad de IA de Cloud Security Alliance, en un comunicado de prensa. Algunas preguntas del informe especificaban que las respuestas debían estar relacionadas con la IA generativa, mientras que otras preguntas utilizaban el término «IA» de manera amplia. Los profesionales de nivel C enfrentan presiones de arriba hacia abajo que pueden haberlos llevado a ser más conscientes de los casos de uso de la IA que los profesionales de la seguridad. Muchos (82%) profesionales de la alta dirección dicen que su liderazgo ejecutivo y sus juntas directivas están presionando para que se adopte la IA. Sin embargo, el informe afirma que este enfoque podría causar problemas de implementación en el futuro. «Esto puede resaltar una falta de apreciación de la dificultad y el conocimiento necesarios para adoptar e implementar una tecnología tan única y disruptiva (por ejemplo, ingeniería rápida)», escribió la autora principal Hillary Baron, directora técnica senior de investigación y análisis de Cloud Security Alliance. y un equipo de colaboradores. Hay algunas razones por las que podría existir esta brecha de conocimiento: los profesionales de la ciberseguridad pueden no estar tan informados sobre la forma en que la IA puede afectar la estrategia general. Los líderes pueden subestimar lo difícil que podría ser implementar estrategias de IA dentro de las prácticas de ciberseguridad existentes. Los autores del informe señalan que algunos datos (Figura A) indican que los encuestados están tan familiarizados con la IA generativa y los grandes modelos de lenguaje como con términos más antiguos como procesamiento del lenguaje natural y aprendizaje profundo. Figura A Respuestas a la instrucción «Califique su familiaridad con las siguientes tecnologías o sistemas de IA». Imagen: Cloud Security Alliance Los autores del informe señalan que el predominio de la familiaridad con términos más antiguos, como procesamiento del lenguaje natural y aprendizaje profundo, podría indicar una combinación entre la IA generativa y herramientas populares como ChatGPT. «Es la diferencia entre estar familiarizado con las herramientas GenAI de nivel de consumidor versus el nivel profesional/empresarial lo que es más importante en términos de adopción e implementación», dijo Baron en un correo electrónico a TechRepublic. «Eso es algo que estamos viendo en general en todos los ámbitos con los profesionales de seguridad en todos los niveles». ¿La IA reemplazará los trabajos de ciberseguridad? Un pequeño grupo (12%) de profesionales de la seguridad cree que la IA sustituirá por completo sus puestos de trabajo en los próximos cinco años. Otros son más optimistas: el 30% cree que la IA les ayudará a mejorar partes de sus habilidades. El 28% predice que la IA los apoyará en general en su función actual. El 24% cree que la IA sustituirá gran parte de su función. El 5% espera que la IA no afecte en absoluto su función. Los objetivos de las organizaciones para la IA reflejan esto: el 36% busca que la IA mejore las habilidades y el conocimiento de los equipos de seguridad. El informe señala una discrepancia interesante: aunque mejorar las habilidades y los conocimientos es un resultado muy deseado, el talento ocupa el último lugar en la lista de desafíos. Esto podría significar que tareas inmediatas, como identificar amenazas, tengan prioridad en las operaciones diarias, mientras que el talento sea una preocupación a más largo plazo. Más cobertura de IA de lectura obligada Beneficios y desafíos de la IA en ciberseguridad El grupo estaba dividido sobre si la IA sería más beneficiosa para los defensores o los atacantes: el 34% considera que la IA es más beneficiosa para los equipos de seguridad. El 31% lo considera igualmente ventajoso tanto para los defensores como para los atacantes. El 25% lo ve más beneficioso para los atacantes. Los profesionales preocupados por el uso de la IA en seguridad citan las siguientes razones: Mala calidad de los datos, lo que genera sesgos no deseados y otros problemas (38%). Falta de transparencia (36%). Brechas de habilidades/experiencia cuando se trata de gestionar sistemas complejos de IA (33%). Intoxicación de datos (28%). Las alucinaciones, la privacidad, la fuga o pérdida de datos, la precisión y el mal uso eran otras opciones de lo que podría preocupar a la gente; Todas estas opciones recibieron menos del 25% de los votos en la encuesta, donde se invitó a los encuestados a seleccionar sus tres principales preocupaciones. VER: El Centro Nacional de Seguridad Cibernética del Reino Unido descubrió que la IA generativa puede mejorar los arsenales de los atacantes. (TechRepublic) Más de la mitad (51%) de los encuestados dijeron “sí” a la pregunta de si les preocupan los riesgos potenciales de una dependencia excesiva de la IA para la ciberseguridad; otro 28% fue neutral. Usos previstos de la IA generativa en la ciberseguridad De las organizaciones que planean utilizar la IA generativa para la ciberseguridad, existe una amplia variedad de usos previstos (Figura B). Los usos comunes incluyen: Creación de reglas. Simulación de ataque. Monitoreo de violaciones de cumplimiento. Detección de red. Reducir los falsos positivos. Figura B Respuestas a la pregunta ¿Cómo planea su organización utilizar la IA generativa para la ciberseguridad? (Seleccione los 3 casos de uso principales). Imagen: Cloud Security Alliance Cómo están estructurando las organizaciones sus equipos en la era de la IA De las personas encuestadas, el 74% dice que sus organizaciones planean crear nuevos equipos para supervisar el uso seguro de la IA en los próximos cinco años. La forma en que se estructuran esos equipos puede variar. Hoy en día, algunas organizaciones que trabajan en la implementación de IA la ponen en manos de su equipo de seguridad (24%). Otras organizaciones otorgan la responsabilidad principal de la implementación de IA al departamento de TI (21%), el equipo de análisis/ciencia de datos (16%), un equipo dedicado de IA/ML (13%) o la alta dirección/liderazgo (9%). En casos más raros, DevOps (8%), equipos multifuncionales (6%) o un equipo que no encajaba en ninguna de las categorías (listado como “otros” en el 1%) asumieron la responsabilidad. VER: Kit de contratación: ingeniero rápido (TechRepublic Premium) «Es evidente que la IA en la ciberseguridad no solo está transformando los roles existentes, sino también allanando el camino para nuevos puestos especializados», escribieron la autora principal Hillary Baron y el equipo de colaboradores. ¿Qué tipo de posiciones? La gobernanza generativa de la IA es un subcampo en crecimiento, dijo Baron a TechRepublic, al igual que la capacitación y la mejora de habilidades centradas en la IA. «En general, también estamos empezando a ver ofertas de trabajo que incluyen roles más específicos de IA, como ingenieros rápidos, arquitectos de seguridad de IA e ingenieros de seguridad», dijo Baron.

Samsung lanzó recientemente la actualización One UI 6.1 para sus teléfonos. Esto presenta nuevas funciones, correcciones de errores, parches de seguridad y también el conjunto de herramientas de inteligencia artificial Galaxy AI. Desafortunadamente, parece que la actualización está causando más problemas de los que nos gustaría ver. Los propietarios de Samsung Galaxy S23 informan que la actualización ha causado problemas con el escáner de huellas dactilares de sus teléfonos. Según la publicación en Reddit, parece que la actualización está provocando que el escáner de huellas dactilares sea un poco más lento y responda menos que antes. La publicación de u/Cyber_NinjaX21 dice: “¿Alguien tiene problemas con el escáner de huellas dactilares del S23 después de actualizar a OneUI 6.1? De vez en cuando, cuando saco el teléfono de mi bolsillo, presiono el botón de bloqueo (o toco dos veces) e intento usar rápidamente el escáner de huellas digitales, inicialmente no sucede nada. Sin embargo, una vez que levanto el dedo, la animación de la huella digital aparece nuevamente y luego funciona. Parece ser un problema intermitente”. Otros usuarios han intervenido afirmando haber experimentado lo mismo. No está claro qué tan extendido está el problema, pero definitivamente hay usuarios que han encontrado problemas similares. También se informó anteriormente que la actualización causó problemas con las velocidades de carga, donde los usuarios afirman que sus teléfonos ahora se cargan más lento. Con suerte, Samsung es consciente de esto, está documentando todos los problemas y pronto publicará un parche para solucionarlo.